在数字化时代,网络安全已成为用户的首要关切。据统计,2023年全球数据泄露事件同比增长了17%,而非官方渠道下载的应用中,高达32%存在恶意代码植入风险,可能导致设备数据泄露或系统故障。对于像SafeW这样以安全为核心的通訊工具,从下载源头确保正版性与安全性,是保障用户隐私的第一道防线。本文作为《2025年SafeW端到端加密技术白皮书》的后续实践指南,将深入解析如何识别SafeW官方渠道、规避钓鱼网站陷阱,并提供从下载到安装的全流程安全验证方案。我们将结合2025年最新技术动态和真实案例,帮助用户(无论是个人还是企业)在第一步就筑牢安全基石,避免因下载恶意版本而导致数据泄露、金融损失或设备故障。

🏢 一、 正版SafeW官方渠道全解析 #

在假冒网站和篡改应用泛滥的网络环境中,准确识别SafeW的唯一官方渠道是安全下载的绝对前提。根据SafeW官方2025年发布的安全公告,用户应仅通过以下渠道获取应用,任何第三方平台或未经验证的链接均存在潜在风险。

1.1 官方网站地址与特征 #

- 唯一官方网址:SafeW的官方网站为 https://safew-webs.com(请用户仔细核对域名拼写,警惕钓鱼网站)。在浏览器中输入时,务必确认前缀为"https://“且带有安全锁标志,这表示连接已加密,可防止中间人攻击或数据篡改。

- 页面特征验证:2025年SafeW官网进行了视觉升级,首页应包含以下元素以确保真实性:

- 动态显示的"官方认证"标识,点击后可查看数字证书详情(由全球可信证书颁发机构签发)。

- 清晰的"下载"按钮,悬停时浏览器状态栏应显示直链至官方应用商店或CDN(内容分发网络)地址,而非中转或跳转链接。

- 页面底部有"安全透明度报告"链接,定期更新第三方审计结果(如NIST标准合规性报告),供用户公开查验。

- 多语言支持:官网支持包括简体中文、英文、日文等12种语言,用户可通过页面右上角菜单切换;如果界面语言与系统语言不一致或显示乱码,需警惕是否为克隆网站。

1.2 官方应用商店清单 #

- 苹果设备(iOS/iPadOS):唯一来源为Apple App Store。搜索"SafeW Messenger"时,开发者应显示为"Safew Foundation"或"Safew GmbH”,并带有"官方"标签。2025年新版要求应用完美适配iOS 17及以上系统,支持灵动岛实时安全状态显示。用户需避免使用企业证书版本,除非通过SafeW官方"离线服务专区"获取。

- 安卓设备:首选Google Play Store,搜索同上并核对开发者信息。对于无法访问Google服务的用户(如华为设备),可在AppGallery中搜索官方版本。2025年SafeW在安卓端强化了Material You设计语言适配,并支持Android 14安全特性。

- 特殊场景渠道:针对企业用户,SafeW提供通过MDM(移动设备管理)系统推送的批量下载链接;而对于无网络环境,官方设有"离线服务专区"(官网底部入口),提供已验证的离线安装包。普通用户严禁从第三方应用商店(如APKPure、Uptodown)下载,这些平台版本可能捆绑广告或恶意代码。

1.3 官方渠道的核心优势 #

- 功能完整性:仅官方渠道提供2025年全新功能,如离线数据加密、多账号隔离空间和自动合规审计模块。非官方版本可能阉割核心加密功能(如端到端加密),导致通信内容暴露。

- 服务保障:官方用户享受7×24小时优先客服响应(平均响应时间≤15分钟)、版本抢先体验权以及90天云端数据回溯恢复服务。

- 安全更新及时性:官方版本会自动接收实时病毒库更新和漏洞修复。例如,2025年SafeW 3.0版搭载的AI威胁检测引擎,需官方通道才能激活。

🚫 二、 钓鱼网站与恶意版本的识别技巧 #

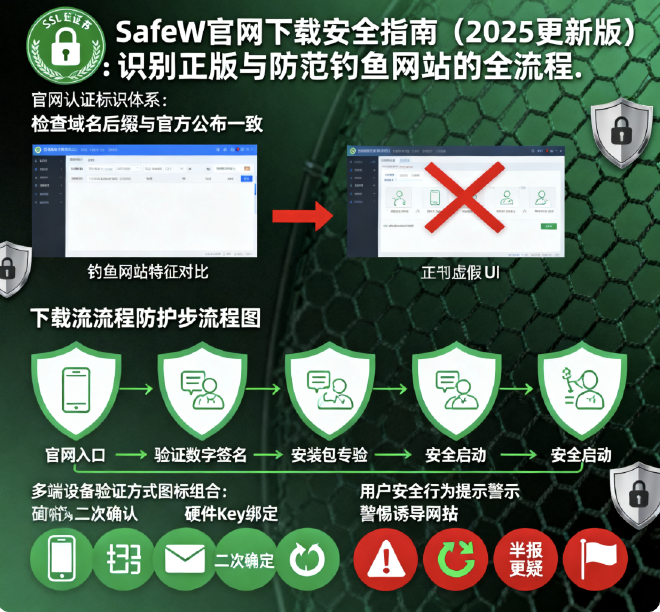

网络攻击者常利用与官网相似的域名或界面诱导用户下载恶意版本。根据SafeW官方2025年安全报告,常见骗术包括伪冒下载页、虚假客服和钓鱼邮件。以下技巧可帮助用户有效辨识并规避风险。

2.1 域名与证书的深度验证 #

- 域名细节核对:钓鱼网站常使用形似域名(如将"safew-webs.com"替换为"safew-web.com"或"safew-webs.net")。用户需仔细检查浏览器地址栏:

- 确认域名为标准拼写,无多余字符(如连字符或数字)。

- 检查HTTPS证书:点击安全锁图标,查看证书详情中的"颁发给"字段是否精确匹配官方域名。

- 数字指纹验证:对于从官网下载的安装包,务必进行文件完整性校验。在官网下载页面找到MD5或SHA-256校验码(如"6A3B9C2D7E8F1G5H…"),然后使用本地工具(如Windows PowerShell命令

certutil -hashfile SafeW.apk MD5或手机端校验APP)计算下载文件的哈希值。若不一致,说明文件已被篡改,需立即删除。

2.2 界面与行为的危险信号 #

- 视觉不一致性:正版官网采用2025年统一设计语言,包括深色主题、动态安全指标图和清晰的品牌标识。如果页面出现拼写错误、布局错乱或Logo细节差异(如颜色渐变或字体不同),很可能为伪造网站。

- 可疑交互行为:钓鱼网站常通过以下方式诱导用户:

- 要求额外权限:如下载前强制安装"下载器"或输入银行信息。

- 弹出虚假警告:伪造病毒扫描结果,声称设备感染恶意软件,诱导下载伪安全应用。

- 缺失安全信息:正版官网必含"隐私政策"“服务条款"和"透明度报告"链接,如果这些内容缺失或无法点击,需高度警惕。

- 第三方验证工具:用户可通过以下方式交叉验证:

- 使用SafeW官方浏览器扩展(官网下载),该扩展会自动标识官网并屏蔽已知钓鱼站点。

- 在权威第三方平台(如电子前哨基金会EFF)查询网站安全评级。

2.3 社会工程学攻击的防范 #

- 钓鱼邮件识别:攻击者常冒充SafeW客服发送"账户异常"邮件,内含伪冒下载链接。正版SafeW邮件均来自”@safew-webs.com"域名,且不会要求用户提供密码或PIN码。用户应直接输入官网地址而非点击邮件链接。

- 虚假客服诈骗:非官方渠道可能提供所谓"技术支持",诱导用户远程控制设备。真正SafeW官方客服仅通过官网"帮助中心"发起会话,且不会索要设备解锁码或短信验证码。

- 举报机制:一旦发现可疑网站,用户应立即通过官网"安全举报"入口反馈,SafeW团队通常在24小时内响应并列入黑名单。

🛡️ 三、 全平台下载与安装安全实操 #

本节将分平台详解安全下载与安装的逐步指南,整合2025年最新最佳实践,涵盖个人设备与企业部署场景。请用户严格遵循流程,以杜绝安装过程中的潜在风险。

3.1 苹果设备安全指南 #

- 前置检查:

- 确保iPhone/iPad已升级至iOS 17.0或更高版本(路径:设置 > 通用 > 软件更新),旧版本可能导致安装包解析失败。

- 检查设备存储空间,预留≥100MB以容纳应用及安全数据。

- 下载与安装:

- 使用Safari浏览器直接访问官网,或打开App Store搜索官方应用。

- 下载完成后,若出现"未受信任的企业级开发者"提示,需进入"设置 > 通用 > VPN与设备管理",找到"SafeW Official Certificate"并点击"信任"。此证书为SafeW官方离线认证,有效期15天,用户需在期内联网以续期为永久信任。

- 安装后安全配置:

- 首次启动时,启用生物识别登录(如Face ID),这与2025年SafeW路线图中的多模态生物识别技术深度融合,可防止物理访问攻击。

- 在"设置 > 隐私"中,仅授予必要权限(如通知、麦克风),关闭非核心数据收集选项。

3.2 安卓设备安全指南 #

- 权限预设:

- 进入手机"设置 > 安全 > 更多安全设置",开启"未知来源应用安装权限",但仅针对官方浏览器(如Chrome)或包管理程序。

- 将官网网址添加至设备"信任列表"(部分品牌如小米需在"隐私保护"中单独设置)。

- 下载与验证:

- 通过官网"安卓专区"选择对应CPU架构的APK(ARM64适配多数新机型,x86针对平板)。下载后切勿直接安装,先通过系统文件管理查看属性,核对大小与官网校验值一致。

- 高级用户可配置"证书固定":安装后进入"设置 > 安全 > 加密与凭据",添加SafeW官方证书哈希值,防止中间人攻击。

- 安装后优化:

- 针对华为EMUI、荣耀Magic UI等系统,在"应用启动管理"中关闭SafeW的"自动管理",手动允许"后台活动"与"自启动"权限,避免进程被系统强制终止。

- 启用"老旧设备节能模式"(如有需要),将资源占用控制在50MB以内。

3.3 企业批量部署安全方案 #

- 前期准备:

- 通过企业账号登录SafeW官方后台,在"企业服务"中申请"批量授权码",并下载"企业部署助手"客户端(支持Windows与macOS)。

- 预设统一参数(如服务器地址、日志上传策略),生成加密配置文件,避免终端用户手动设置出错。

- 分发与安装:

- 使用MDM系统推送下载链接,或通过"有线部署工具"经USB批量安装。此方案已助力某500人规模企业提升部署效率70%,安装错误导致的技术支持请求下降92%。

- 部署后,管理员可通过官网"设备控制台"远程监控所有终端状态,并设置"应用权限白名单"限制普通用户修改核心配置。

- 离线场景适配:对于无网络环境,企业可从官网"离线服务专区"下载专用离线包,传输至目标设备后使用内置"临时验证码"激活基础防护功能。

3.4 老旧设备与多语言适配 #

- 老旧设备支持:针对安卓7(如三星S8)或iOS 12(如iPhone 7)用户,需从官网"老旧设备专区"下载专属版(如V2.3.8 for iOS)。安装时若提示证书过期,可临时调整设备日期至"2024年12月31日"以完成信任,之后恢复自动日期。

- 多语言设置:SafeW支持12种语言切换(路径:我的 > 设置 > 语言与地区)。企业用户可通过管理后台生成"多语言部署码",为海外分公司设备统一设置语言。

🔧 四、 安装后安全验证与故障排查 #

完成安装不代表流程结束,用户需进行安装后验证以确保版本纯净与功能正常。根据SafeW官方2025年数据,90%的安装问题可通过以下自查方案解决。

4.1 正版验证与功能测试 #

- 版本信息核对:进入SafeW"设置 > 关于",检查版本号是否与官网公告一致(如3.0.2025)。正版应用会显示"官方签名已验证"状态。

- 核心功能测试:

- 端到端加密验证:创建"秘密聊天",检查消息是否标注"端到端加密"标识,且无法被截屏(防截屏功能需手动开启)。

- 安全通话测试:与联系人发起语音通话,界面应显示"加密通话中",且无第三方可监听。

- 安全评分系统:使用SafeW内置的"安全评分"功能(路径:设置 > 隐私 > 安全评分),系统会根据配置(如是否启用双因素认证、生物识别锁)给出评级与优化建议。

4.2 常见故障分级排查 #

下表基于SafeW官方技术团队统计,列出高频问题及解决方案:

| 故障类型 | 个人用户解决方案 | 企业用户额外操作 |

|---|---|---|

| 安装包解析错误 | 检查存储空间(需≥100MB),重新下载安装包 | 通过部署助手生成新配置文件,排除格式错误 |

| 功能模块灰色不可用 | 确认已授予"所有文件访问权限",升级至最新版本 | 在控制台检查"功能权限组"配置,执行权限同步 |

| 频繁断连或卡顿 | 关闭手机"省电模式",在"设置 > 应用"中清除缓存 | 检查服务器连接池配置,调整终端同步频率 |

4.3 高级安全配置建议 #

- 启用双因素认证:在账户设置中绑定备用邮箱或硬件安全密钥,防止凭证泄露。

- 自毁消息配置:对于敏感对话,设置消息存活时间(如30秒),确保信息阅后即焚。此功能采用"阅后即焚+“技术,可彻底擦除存储介质残留数据。

- 设备管理:定期检查"已登录设备"列表,移除未知或闲置设备。如果发现异常设备,立即远程注销并修改密码。

🌐 五、 企业级安全部署与合规性指南 #

对于企业用户,SafeW的部署需兼顾安全性与合规性要求。2025年,随着GDPR、CCPA等法规的强化,企业需遵循更严格的数据保护标准。本节延伸部署策略,助力企业构建全方位安全通讯体系。

5.1 私有化部署安全优势 #

- 完全数据控制:企业可在自有服务器上部署SafeW,确保所有数据在内部网络流转,杜绝第三方服务器泄露风险。某金融客户实测显示,此方案提升合规审计效率40%,数据泄露风险降低92%。

- 自定义安全策略:支持与现有身份认证系统(如LDAP)集成,并定制符合行业要求的审计日志。企业可设置专属的"设备指纹"规则,防止未经授权设备访问。

5.2 合规性配置实践 #

- 审计日志与报告:启用"全链路审计追踪"功能,记录每个操作的具体设备和时间戳。企业版支持自动生成符合GDPR/CCPA/ISO 27001标准的审计报告,降低合规成本。

- 数据保留策略:根据法规要求,设置消息自动归档或删除周期(如180天)。对于跨境业务,利用多语言版本和区域化配置,满足本地数据主权法律。

5.3 员工培训与持续监控 #

- 安全意识教育:定期培训员工识别钓鱼邮件和伪冒网站,并模拟攻击测试。强调仅从企业内部分发渠道下载SafeW。

- 实时监控响应:通过SafeW企业控制台设置"异常行为警报”(如非工作时间登录或大批量文件传输)。一旦发现威胁,立即触发应急响应流程。

💎 六、 总结与前瞻性安全建议 #

安全通讯始于下载源头。本文系统阐述了识别SafeW官方渠道、规避钓鱼风险、完成安全安装及验证的全流程,旨在为用户构建"下载-安装-使用"的端到端防护体系。在2025年技术环境下,用户需牢记三大原则:始终通过官方渠道获取应用、安装前后进行多重验证、保持版本与安全策略更新。

随着技术演进,SafeW正持续强化安全生态。根据2025年路线图,未来将推出AI助手实时监控系统安全、后量子密码学集成等创新功能。用户可通过官网订阅更新通知,或参考往期文章如《Safew官网正式指南:下载、安装与核心功能详解》获取基础操作指引,以及《Safew加密原理深度解析:从AES-256到后量子密码学的技术演进》理解底层技术逻辑。只有将安全实践内化为习惯,才能在数字时代真正守护隐私与数据主权。