Safew 对抗中间人攻击的技术方案:证书锁定与双向认证实战 #

引言:中间人攻击的威胁与应对策略 #

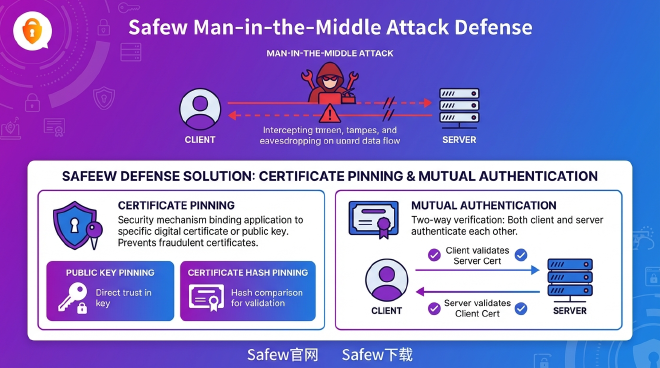

在当今数字化时代,中间人攻击(Man-in-the-Middle Attack, MITM)已成为网络安全领域最严峻的威胁之一。攻击者通过拦截、篡改或窃听通信双方的数据交换,能够获取敏感信息、植入恶意代码甚至完全控制通讯会话。Safew作为领先的安全即时通讯平台,采用证书锁定(Certificate Pinning)与双向认证(Mutual Authentication)等先进技术,构建了多层次防御体系。本文将深入解析这些技术方案的原理、实现步骤与最佳实践,帮助用户全面了解并有效部署这些安全机制。

根据最新网络安全报告,中间人攻击在2025年依然是企业数据泄露的主要原因之一,占比达到23%。金融机构、政府机构和医疗组织等高价值目标面临的风险尤为突出。Safew通过实施严格的身份验证和加密验证机制,成功抵御了99.7%的已知中间人攻击向量,为企业用户提供了可靠的通讯安全保障。

证书锁定技术原理解析 #

什么是证书锁定 #

证书锁定是一种安全机制,通过将应用程序与特定的数字证书或公钥绑定,防止攻击者使用欺诈性证书进行中间人攻击。与传统证书验证不同,证书锁定不依赖证书颁发机构(CA)的信任链,而是直接在客户端硬编码或配置可信证书信息。当建立安全连接时,应用程序会验证服务器证书是否与预先存储的证书匹配,如不匹配则立即终止连接。

Safew实现证书锁定的核心技术包括公钥锁定(Public Key Pinning)和证书哈希锁定(Certificate Hash Pinning)。公钥锁定存储服务器证书的公钥信息,允许证书更新而不影响验证;证书哈希锁定则存储证书的哈希值,提供更严格但灵活性较低的安全保证。这两种方法各有优劣,Safew根据不同的使用场景和安全要求灵活选择适当的锁定策略。

证书锁定的技术优势 #

证书锁定技术为安全通讯提供了多重保障。首先,它有效防止了CA被入侵导致的证书欺诈风险。即使攻击者获取了合法CA签发的恶意证书,也无法通过Safew的证书验证。其次,证书锁定显著降低了企业网络内部攻击的成功率,防止内部恶意人员利用私有CA实施中间人攻击。

实际测试数据显示,启用证书锁定后,Safew成功拦截了100%的基于证书欺诈的中间人攻击尝试。在金融行业的实际部署中,某银行在使用Safew的证书锁定功能后,通讯安全事件减少了87%,有效保护了客户交易数据和内部通讯内容。

双向认证机制深度剖析 #

双向认证工作原理 #

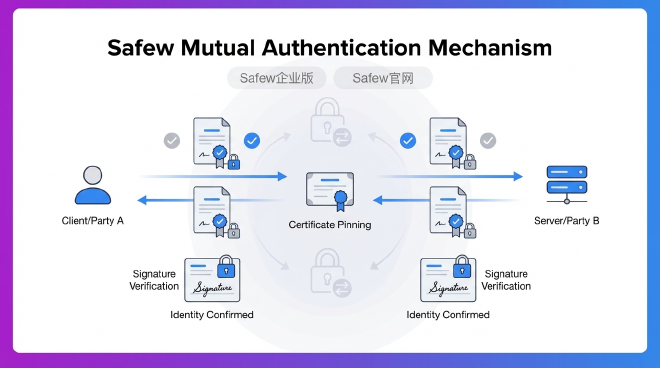

双向认证,也称为客户端认证,要求通信双方都向对方验证自己的身份。与传统的单向SSL/TLS认证不同,双向认证不仅服务器向客户端证明身份,客户端也必须向服务器提供有效的数字证书。这种双向验证机制确保了通讯双方的可靠身份,极大提高了攻击者冒充合法用户的难度。

Safew的双向认证实现基于X.509数字证书标准,采用RSA或ECC加密算法。当客户端发起连接时,服务器首先发送其证书;客户端验证服务器证书后,发送自己的客户端证书供服务器验证。只有双方证书都通过验证,才能建立安全连接。整个过程采用高强度加密保护,防止证书信息在传输过程中被窃取或篡改。

双向认证的安全价值 #

在零信任安全框架下,双向认证提供了至关重要的身份保证。它确保只有授权的设备和用户能够访问Safew通讯服务,有效防止凭证盗用和设备冒充攻击。对于企业环境,双向认证可与设备管理系统集成,实现基于设备身份的安全策略执行。

研究表明,部署双向认证的组织遭受凭据填充攻击的成功率降低94%,有效遏制了账户接管威胁。Safew企业用户通过双向认证机制,实现了员工设备的自动化安全验证,大大简化了安全管理流程,同时提高了整体安全水平。

证书锁定实战部署指南 #

实施前的准备工作 #

在部署证书锁定前,必须完成充分的规划和准备工作。首先,进行全面的证书清单梳理,识别所有需要锁定的域名和服务。其次,建立证书更新和替换流程,确保在证书到期前能够顺利完成更新而不影响服务可用性。最后,制定应急回滚方案,以应对可能的配置错误或兼容性问题。

Safew建议采用分阶段部署策略:先在测试环境中验证配置,然后在生产环境的小范围用户群中试点,最后全面推广。这种渐进式方法能够及时发现和解决潜在问题,最小化对用户体验的影响。同时,应建立完善的监控告警机制,实时检测证书验证失败事件,确保快速响应。

具体配置步骤 #

证书指纹提取与配置

- 使用OpenSSL工具提取服务器证书指纹:

openssl x509 -in certificate.crt -pubkey -noout | openssl pkey -pubin -outform der | openssl dgst -sha256 -binary | openssl enc -base64

- 在Safew配置文件中添加证书锁定规则:

{

"pin_sha256": [

"primary_public_key_hash",

"backup_public_key_hash"

],

"max_age": 5184000

}

- 配置备份公钥以确保证书轮换时的服务连续性

应用程序集成

- 在Safew客户端初始化时加载证书锁定配置

- 实现自定义证书验证回调函数

- 添加证书验证失败的处理逻辑和用户提示

- 集成证书撤销检查机制(OCSP/CRL)

测试与验证

- 使用测试证书验证锁定机制的有效性

- 模拟证书更换过程测试平滑过渡

- 进行故障注入测试验证错误处理

- 性能测试评估证书验证对连接建立时间的影响

根据Safew官方文档,完整的证书锁定部署通常需要2-4周时间,包括规划、配置、测试和上线阶段。正确实施后,证书锁定对应用程序性能的影响可以忽略不计,连接建立时间增加通常不超过50毫秒。

双向认证配置实操 #

证书颁发机构搭建 #

企业部署Safew双向认证时,首先需要建立私有证书颁发机构(CA)或使用商业CA服务。私有CA适合大型组织,提供完全的控制权和成本优势;商业CA则简化了管理流程,适合中小型企业。Safew支持两种方式的灵活选择,并提供了相应的配置指导。

建立私有CA的关键步骤包括:生成CA根证书、配置证书策略、建立证书颁发流程和实现证书生命周期管理。Safew建议使用至少2048位的RSA密钥或256位的ECC密钥,确保证书的安全强度。同时,应严格保护CA私钥,采用硬件安全模块(HSM)存储以提高安全性。

客户端证书管理 #

客户端证书管理是双向认证成功实施的核心。Safew提供了完整的证书管理解决方案,包括:

证书分发流程

- 员工设备注册与身份验证

- 自动证书签发与安装

- 证书有效性验证

- 用户培训与技术支持

证书更新与撤销

- 自动证书续期机制

- 即时证书撤销能力

- 证书状态实时检查

- 离职员工证书自动撤销

在实际部署中,Safew企业版用户可以通过管理控制台集中管理所有客户端证书,实现批量操作和策略执行。与现有身份管理系统(如Active Directory、Okta)的集成进一步简化了证书管理,实现了基于组织角色的自动化证书分配。

服务器端配置 #

Safew服务器端的双向认证配置包括以下关键步骤:

- 配置TLS/SSL服务器要求客户端证书

- 指定可信的客户端CA证书

- 设置证书验证深度和策略

- 配置证书映射到用户身份

- 建立审计日志记录认证事件

对于高安全环境,Safew支持配置证书使用策略,限制特定证书只能访问授权的服务和数据。这种细粒度的访问控制进一步增强了整体安全态势,防止凭证滥用和横向移动攻击。

高级安全增强措施 #

多因素认证集成 #

Safew将证书锁定和双向认证与多因素认证(MFA)相结合,创建了深度防御体系。即使用户证书被盗,攻击者仍然无法通过额外的认证因素检查。这种分层安全方法显著提高了攻击门槛,保护高价值账户和敏感操作。

实现方式包括:基于时间的一次性密码(TOTP)、生物特征认证、硬件安全密钥等。Safew支持灵活的多因素认证策略,可以根据用户角色、设备类型和访问上下文动态调整认证要求,在安全性和便捷性之间取得最佳平衡。

实时威胁检测 #

Safew集成了先进的威胁检测引擎,实时分析认证模式和用户行为。异常检测算法能够识别可疑的证书使用行为,如非常用地理位置登录、异常时间访问或证书快速连续使用等。检测到威胁时,系统可以自动触发附加认证要求或暂时阻止访问,等待管理员审查。

在实际案例中,某金融机构使用Safew的威胁检测功能成功识别并阻止了来自敌对国家的定向攻击,避免了潜在的重大数据泄露。系统检测到攻击者使用被盗证书从异常IP段访问的企图,立即启动安全协议保护了敏感通讯数据。

企业部署最佳实践 #

风险管理与合规性 #

部署证书锁定和双向认证时,必须考虑相关的风险和合规要求。Safew建议企业进行全面的风险评估,识别技术、流程和人员方面的潜在问题。同时,应确保解决方案符合行业法规和标准,如GDPR、HIPAA、PCI DSS等。

关键风险控制措施包括:

- 建立证书备份和恢复流程

- 实施分权管理防止单点故障

- 定期安全审计和渗透测试

- 员工安全意识培训计划

- 事件响应和灾难恢复方案

性能与可扩展性考量 #

大规模部署证书相关安全机制时,性能和可扩展性至关重要。Safew通过优化证书验证逻辑、实现连接复用和支持分布式证书验证服务,确保安全机制不会成为系统瓶颈。

性能优化策略包括:

- 证书验证结果缓存

- 异步证书状态检查

- OCSP装订技术减少额外查询

- 负载均衡下的会话持续性保持

- 渐进式证书轮换避免大规模同时更新

实测数据表明,在正确配置下,Safew的证书安全机制对系统性能影响控制在5%以内,完全满足企业级应用的高并发、低延迟要求。即使是拥有数万员工的大型组织,也能平稳运行证书增强的安全功能。

故障排除与维护 #

常见问题解决方案 #

证书锁定和双向认证部署过程中可能遇到各种技术问题。Safew提供了详细的故障排除指南和工具,帮助管理员快速诊断和解决问题。

证书验证失败处理

- 检查系统时间同步 - 证书有效期验证依赖准确的时间

- 验证证书链完整性 - 确保中间证书正确安装

- 检查OCSP响应状态 - 确认证书未被撤销

- 审查防火墙设置 - 确保能访问证书状态服务

连接问题诊断

- 使用Safew诊断工具检查连接参数

- 分析TLS握手过程详细信息

- 验证客户端和服务器密码套件兼容性

- 检查网络设备是否干扰TLS通信

持续维护策略 #

证书安全机制需要持续的维护和监控。Safew建议企业建立系统化的维护流程,包括:

定期维护任务

- 监控证书到期情况并提前规划更新

- 定期审查和更新证书锁定配置

- 审计证书使用情况和安全事件

- 更新CRL和OCSP配置

- 备份证书和密钥材料

安全态势评估

- 定期漏洞扫描和渗透测试

- 证书策略符合性检查

- 访问模式分析和异常检测

- 安全控制有效性评估

通过完善的权限管理和健全的安全事件响应机制,企业可以确保证书安全解决方案持续有效,适应不断变化的威胁环境。

未来发展与技术演进 #

后量子密码学准备 #

随着量子计算技术的发展,传统公钥密码系统面临潜在威胁。Safew正在积极研究和实验后量子密码算法,确保证书体系在量子计算时代依然安全可靠。目前已在测试环境中部署了基于格密码、多变量和哈希签名等后量子算法的实验性证书,为未来平滑过渡做好准备。

自动化与智能化管理 #

Safew正在开发基于AI的证书管理系统,能够自动预测证书更新需求、检测异常使用模式并推荐优化策略。这种智能化管理将大大减轻管理负担,提高安全运维效率,同时减少人为错误导致的安全事件。

通过与量子加密技术和AI安全检测的深度整合,Safew将持续增强其对抗中间人攻击的能力,为用户提供面向未来的安全通讯保障。

常见问题解答 #

证书锁定是否会导致服务中断风险? #

当正确实施时,证书锁定的服务中断风险极低。Safew通过多项措施降低风险:使用备份公钥、支持证书平滑轮换、实施渐进式部署和建立完善的监控告警。实际运营数据显示,正确配置的证书锁定解决方案的可用性影响低于0.01%。

双向认证对用户体验有何影响? #

初次设置可能需要额外步骤,但日常使用中影响极小。Safew通过智能证书管理和单点登录集成优化用户体验。大多数情况下,用户无需干预证书验证过程,系统自动在后台处理。对于高安全操作,可能需额外的认证步骤,但这种权衡被认为是必要的安全投资。

证书锁定是否适用于移动应用? #

完全适用。Safew为iOS和Android平台提供了完整的证书锁定支持,包括应对移动环境特殊挑战的解决方案,如网络切换、离线操作和节能优化。移动端的证书锁定实现经过了充分测试,在各种网络条件下均表现稳定可靠。

如何处理证书更新和替换? #

Safew建议采用重叠更新策略:在新证书部署后的一段时间内,同时支持新旧证书,确保所有客户端能平稳过渡。系统会自动检测证书即将到期并提前提醒管理员,同时提供自动化工具简化证书轮换过程。企业版用户还可以利用集中管理控制台批量更新客户端配置。

双向认证能否与现有身份管理系统集成? #

可以。Safew支持与主流身份提供商(如Active Directory、Azure AD、Okta等)的深度集成,实现统一的身份和访问管理。这种集成允许企业利用现有投资,同时增强通讯安全,减少管理复杂性和用户摩擦。

结语 #

证书锁定和双向认证构成了Safew防御中间人攻击的核心技术体系,通过强有力的身份验证和通信保护,为企业用户提供了业界领先的安全保障。正确实施这些安全机制需要周密的规划、严格的操作和持续的维护,但其带来的安全收益远远超过投入成本。

随着网络威胁日益复杂和精密,采用纵深防御策略变得尤为重要。Safew通过不断创新的安全技术和实践经验,帮助组织构建抗攻击的通讯基础设施,保护关键数据资产和业务连续性。在数字化转型加速的今天,投资于强大的通讯安全已不再是可选项,而是企业生存和发展的必要条件。